Inhaltsverzeichnis

- Was bedeutet Cloud Compliance?

- Welches sind die spezifischen Herausforderungen für Clouds-Compliance?

- Was kann man nun tun um sicher in die Cloud zu kommen?

- Schritt 1: Welche Cloud soll genutzt werden?

- Schritt 2: Welche Services der Cloud sollen genutzt werden?

- Schritt 3: Welche Daten sollen in der Cloud bearbeitet und gespeichert werden?

- Schritt 4: Welche Risiken habe ich überhaupt?

- Schritt 5: Die Risikobeurteilung

- Schritt 6: Welche Risikostrategie fahre ich?

- Schritt 7: Maßnahmen festlegen

- Schritt 8: Verbleibende Restrisiken gilt es zu akzeptieren?

- Die Einführung der Cloud kann nun beginnen?

„Die Nutzung einer Cloud ist grundsätzlich erst einmal aus Sicht der verschiedenen Gesetze und Regulatoriken eine Gefahr!“

Kann sie deswegen auch nicht genutzt werden oder was ist zu tun, um sie zu nutzen? Denn eines ist klar, viele Cloud-Systeme bieten dem Anwender und dem Unternehmen eine Reihe von Vorteilen, die den Gefahren gegenübergestellt werden sollten. Auch andere Auslagerungen wie Hosting oder Betrieb durch einen Lieferanten sind ja Vorstufen einer Cloud und damit standen sie in der Vergangenheit unter ähnlichen Problemstellungen. Erfahren Sie in diesem Blog-Beitrag wie Sie vorgehen können, um compliant in die Cloud zu kommen.

Was bedeutet Cloud Compliance?

Cloud Compliance ist die Einhaltung aller gesetzlichen, regulatorischen und unternehmensinternen Bestimmungen und Richtlinien bei der Nutzung von externen IT-Systemen, vergleichbar mit IT-Outsourcings.

Die Verantwortung der Umsetzung der Anforderungen liegt grundsätzlich bei der Unternehmensführung. Bestimmte Aufgaben innerhalb der Compliance-Vorgaben können zwischen Cloud Anbieter und Cloud-Nutzer in der Verantwortlichkeit geteilt werden.

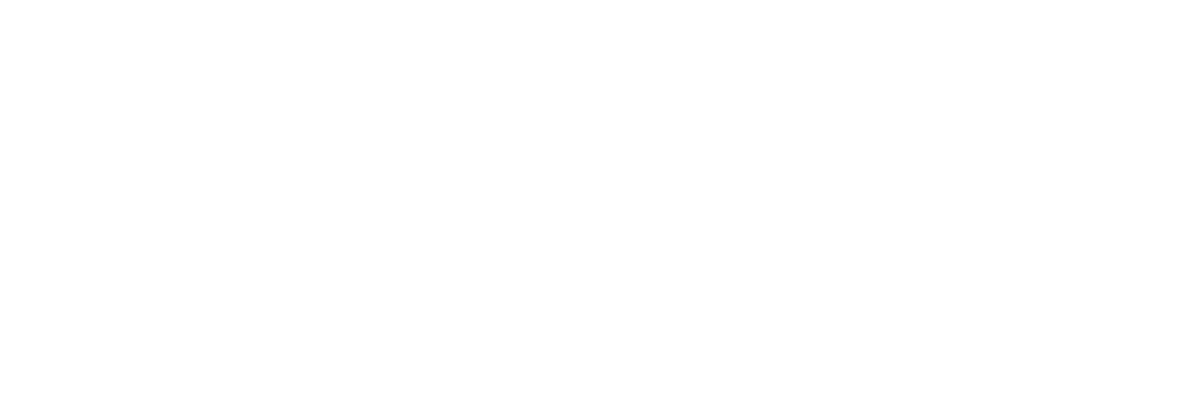

Hier einige Beispiele, was da so alles einzuhalten ist:

- Europäische Datenschutzgrundverordnung (EU-DSGVO): Vorgaben für die Verarbeitung von personenbezogenen Daten durch die EU

- Bundesdatenschutzgesetz (BDSG): Umsetzung und Präzisierung der EU-DSGVO um nationale Regelungen

- ISO 27001: Richtlinie für die Informationssicherheit

- BSI IT-Grundschutz: Richtlinie für die Informationssicherheit

- IT-Sicherheitsgesetz: Erhöhung der Sicherheit für den Betrieb kritischer Infrastruktur (KRITIS)

- Payment Card Industry Data Security Standard (PCI-DSS): Sicherheit von Kreditkartentransaktionen

- VDA ISA: Informationssicherheitsvorgaben in der Automobilbranche

- BAIT: Bankenaufsichtliche Anforderungen an die IT

- VAIT: Versicherungsaufsichtsrechtliche Anforderungen an die IT

- MaRisk: Mindestanforderungen an das Risikomanagement

Welches sind die spezifischen Herausforderungen für Clouds-Compliance?

In den klassischen IT-Umgebungen, welche durch die IT des Unternehmens selbst bereitgestellt werden, ist die volle Kontrolle über die verarbeiteten Daten und verwendeten Systeme und Netzwerke gegeben. Das Unternehmen ist selbst für die Einhaltung aller Vorgaben verantwortlich. Sobald das Unternehmen aber auslagert, egal ob IT-Outsourcing oder Cloud-Nutzung, verliert es einen Teil der Kontrollmöglichkeiten.

Unternehmen benötigen bei der Einhaltung aller Compliance-Vorgaben eine Reihe an transparenten Informationen vom Cloud-Betreiber. Es sind u.a. folgende Fragestellungen zu beantworten:

- Wo werden die Daten gespeichert?

- Wer verarbeitet die Daten?

- Wie sind die Daten verschlüsselt?

- Wer hat welchen Zugang zu den Daten?

- Sind weitere Dienstleister an der Erbringung die Cloud-Services beteiligt?

Was kann man nun tun um sicher in die Cloud zu kommen?

Wenn man so manchem Datenschützer oder Informationssicherheitsbeauftragten glaubt, ist der beste Weg sicher nicht die Option erst gar nicht in die Cloud zu gehen. Mittlerweile haben sich diesem Thema auch immer mehr Gewerkschaften angenommen, da in vielen Fällen die Cloud-Nutzung mitbestimmungspflichtig ist. Diese Vorbehalte gilt es aufzulösen und entsprechende Gegenmaßnahmen festzulegen. Denn jede Cloud kann in unterschiedlichen Einstellungen betrieben werden.

An dieser Stelle führen wir beispielhaft die einzelnen Schritte auf, die zu einem konformen Betrieb einer Cloud führen.

Schritt 1: Welche Cloud soll genutzt werden?

Abhängig von der Art der genutzten Cloud-Alternative sind die weiteren Wege zu entscheiden. Ein wesentliches Unterscheidungsmerkmal ist der Ort des Betriebs der Cloud und die Firmenkonstellation des Betreibers.

Private Cloud: Eine Private Cloud wird durch das Unternehmen selbst betrieben und kann damit von vornherein compliant aufgebaut werden. Weitere Schritte sind nicht notwendig.

Public Cloud gehostet in der EU mit EU-Unternehmen als Betreiber: Bei einem solchen Cloud-Anbieter sind die Grundregelungen der EU-DSGVO gewährleistet. Hier sind die grundsätzlichen Regelungen für Dienstleister zu erfüllen.

Public Cloud gehostet in der EU mit EU-Unternehmen als Betreiber aber Drittland-Mutter: Die Cloud wird von einer Tochter eines Unternehmens außerhalb der EU-Gesetzgebung innerhalb der EU angeboten.

Public Cloud gehostet in einem Drittland: Die Cloud wird außerhalb der EU-Gesetzgebung angeboten und betrieben.

Sowie eine Cloud außerhalb der EU-Gesetzgebung genutzt werden soll oder die Mutter des betreibenden Unternehmens außerhalb der EU angesiedelt ist, sollten die nachfolgenden Schritte umgesetzt werden. Beispiele hierfür sind M365, Azure und AWS. Die Private Cloud wird als einfacher Fall nicht weiter betrachtet.

Schritt 2: Welche Services der Cloud sollen genutzt werden?

Die zu nutzende Cloud besteht meistens aus vielen verschiedenen Möglichkeiten und Modulen (Beispiel M365, Azure, AWS, SAP, Personio, …). Für die weitere Beurteilung ist es zwingend notwendig, vorab erst einmal festzulegen auf welcher Nutzungsebene man unterwegs sein will. Wichtig sind also welche Services sollen genutzt werden und welche Funktionen aus den Services. Ein erster Überblick reicht hier für die weitere Beurteilung.

Schritt 3: Welche Daten sollen in der Cloud bearbeitet und gespeichert werden?

Welche Datentypen in die Cloud transferiert, dort verarbeitet und gespeichert werden sollen und auch in welchem Service aus Schritt 2 sind die wesentlichen Voraussetzungen für die weitere Beurteilung der möglichen Compliance.

Bestehen die Daten aus öffentlichen Daten des Unternehmens oder auch hochsensiblen Informationen zu neuen Produkten oder Verträgen.

In den meisten Unternehmen bestehen bereits Klassen von Daten mit entsprechenden Vorgaben. Wenn ja, kann man diese für die Beurteilung einsetzen. Wenn nein, gilt es einfache Gruppen von Daten kurz festzulegen. Eine weitere Differenzierung kann später erfolgen.

Die einfachste Form ist:

- Keine personenbezogenen Daten

- Personenbezogene Daten

- Besondere personenbezogenen Daten

oder

- öffentlich

- vertraulich

- privat

- geheim

Schritt 4: Welche Risiken habe ich überhaupt?

Um genau zu wissen, was man mit welchen Daten in der Cloud mit welchen Servcices denn nun wirklich bearbeiten darf und wie man die Daten sentsprechend der vorgaben in die Cloud bekommt und wieder heraus, gilt es im ersten Schritt die möglichen Risiken zu analysieren.

Am einfachsten stellt man die notendigenen Fragen gruppiert nach den einzelnen Compliance Themen, wie z.B.:

- Datenschutz

- Informationssicherheit

- IT-Technik und Architektur

- Recht

- Regulatorik (je nach Branche und Bedarf: Banken, Versicherungen, Automobil)

- Provider und Cloud Management

- Einkauf

- Arbeitnehmerschutz

Aus jeder der detaillierten Fragestellungen kann ein Risiko identifiziert werden, welches in einer Risikoliste aufgeführt wird.

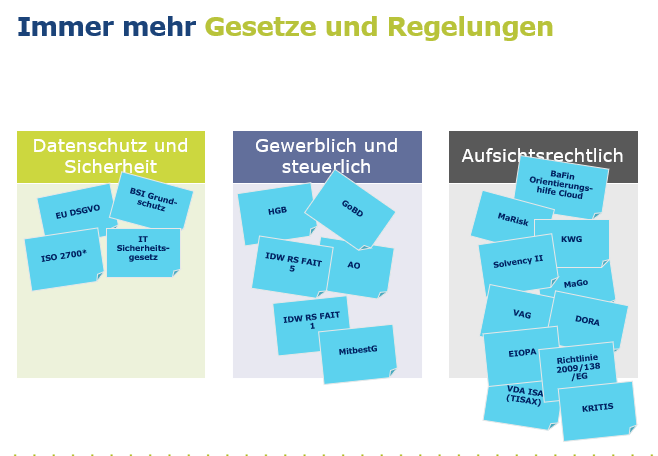

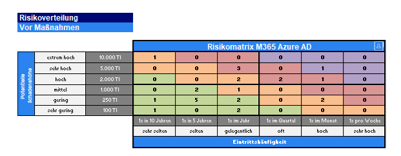

Schritt 5: Die Risikobeurteilung

Jetzt geht es darum, die Gefahren des Risikos näher zu bewerten. Ziel ist es dabei die Risiken In vielen Unternehmen ist bereits eine Vorgabe für die Beurteilung von Risken erstellt worden. Sollte dies nicht so sein, sollte diese schnell und einfach erstellt werden. Die Beurteilungskriterien sind:

- Eintrittshäufigkeit (Beispiel: sehr selten, selten, gelegentlich, hoch, oft)

- Potentielle Schadenshöhe (Beispiel: sehr gering, gering, mittel, hoch)

Aus der Kombination ergeben sich Risikoklassen (definierte Kombinationen aus Eintrittshäufigkeit und Potentielle Schadenshöhe).

Hinweis: wen dieses Verfahren mehr interessiert, schaue sich meine Beiträge zum Thema Risikoanalyse einmal an, dort werden sie genauer erläutert.

Schritt 6: Welche Risikostrategie fahre ich?

Jetzt geht es darum zu entscheiden, wie mit den einzelnen Risiken vorgegangen werden soll. Hierzu gibt es ja die Risikosteuerungsstrategien.

- Vermeiden

- Reduzieren

- Übertragen

- Akzeptieren

Für jedes verbleibende Risiko ist nun eine der Strategie festzulegen. Vermeiden führt häufig zu einer Nichtnutzung der Funktion oder der gesamten Cloud Lösung. Es ist also auch hierbei das Ziel, die Vision der Nutzung im Auge zu behalten.

Reduzieren und Übertragen sind nur mit entsprechenden Maßnahmen möglich und sinnvoll. Diese Maßnahmen gilt es festzulegen und anschließend mit Verantwortlichen und Termin zu fixieren.

Auch die Übertragung, z.B. durch eine entsprechende Versicherung ist eine mögliche Lösung.

Erst jetzt kann eine erneute abschließende Risikobeurteilung nach den geplanten Maßnahmen durchgeführt werden. Diese enthält das abschließende Gesamtergebnis der Risikoanalyse.

Schritt 7: Maßnahmen festlegen

Ist die Strategie einmal festgelegt, können jetzt die Maßnahmen so definiert werden, dass die Risiken entsprechend der Strategie bis zu einem akzeptablen Maß reduziert werden.

Beispiele für Maßnahmen:

- Implementierung einer Verschlüsselung bei der Speicherung von Daten

- Abschaltung möglicher Übertragungen von Daten an Dritte (z.B. Telemetriedaten)

- Abschaltung der freien Zugriffe von Administratoren der Cloud Betreiber

- Abschaltung von Modulen, die eine Überwachung der Aktivitäten zulassen

- Auswahl einer Lizenz, die einen höheren Compliance Standard durch Customizing zulässt

- Implementierung einer Informationsklassifizierung für Daten und damit Vermeidung von „falschen“ Daten in der Cloud

- Abschließen der entsprechenden Auftragsverarbeitungsverträge

- Durchführung einer Datenschutzfolgeabschätzung

- Durchführung eines Transfer Impact Assessments

Schritt 8: Verbleibende Restrisiken gilt es zu akzeptieren?

Sind einmal die verbleibenden Restrisiken final bestimmt, gilt es zu entscheiden Cloud-Lösung oder nicht. Die Akzeptanz wird durch das Management durchgeführt und sollte in schriftlicher Form erfolgen. Basis ist ein ausführliches Management-Summary.

Die Einführung der Cloud kann nun beginnen?

Jetzt haben wir es geschafft. Wir wissen welche Daten wie in der Cloud verarbeitet werden können und welche Risiken verbleiben. Die entsprechende Dokumentenspur für die Compliance Audits ist erstellt. Prozesse zur Überwachung geplant. Es kann losgehen mit der konformen Einführung der Cloud.